À l'occasion du 33e anniversaire de la Journée de la sécurité informatique, Check Point rappelle cinq conseils importants pour sécuriser les systèmes informatiques à la maison et au bureau.

La journée de la sécurité informatique est célébrée le 30 novembre

Depuis la création de la Journée de la sécurité informatique en 1988, le nombre de cyberattaques a augmenté chaque année. Seulement au cours des 6 derniers mois, en Italie, chaque organisation a subi 964 attaques par semaine. Plus de menaces et plus sophistiquées, plus d'appareils, plus de puissance de calcul et des hackers spécialisés : toute personne disposant d'un ordinateur, d'un smartphone ou d'un appareil IoT doit désormais penser régulièrement à la cybersécurité. Cependant, il y en a beaucoup qui ne s'en soucient pas. Surtout aujourd'hui avec l'augmentation du travail intelligent, chacun de nous porte un certain niveau de responsabilité en matière de sécurité.

Voici donc les 5 conseils de Check Point Software Technologies Ltd, le principal fournisseur mondial de solutions de cybersécurité.

Les 5 conseils de Check Point :

- L'importance des mots de passe: les mots de passe doivent être changés et vérifiés régulièrement. De plus, les experts ont souligné que la fréquence de renouvellement des mots de passe est tout aussi importante que la longueur et la complexité des mots de passe. Il est essentiel que les utilisateurs prennent soin de leurs mots de passe, qu'ils ne les stockent pas de manière non sécurisée dans des feuilles de calcul Excel ou qu'ils les laissent écrits à la vue de tous. N'oubliez pas que "1234" ou "mot de passe" ne sont pas des mots de passe sécurisés !

- Protégez-vous du phishing: Les utilisateurs doivent être prudents avant de cliquer sur des liens qui semblent suspects, même si vous connaissez l'expéditeur. Il est également bon de télécharger du contenu uniquement à partir de sources fiables, car le phishing reste la principale voie d'attaque. Par conséquent, si les utilisateurs reçoivent un e-mail avec une demande inhabituelle ou un expéditeur ou un sujet étrange, ils doivent immédiatement commencer à douter.

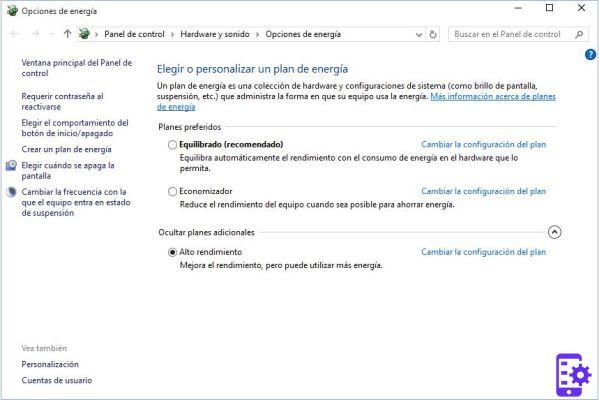

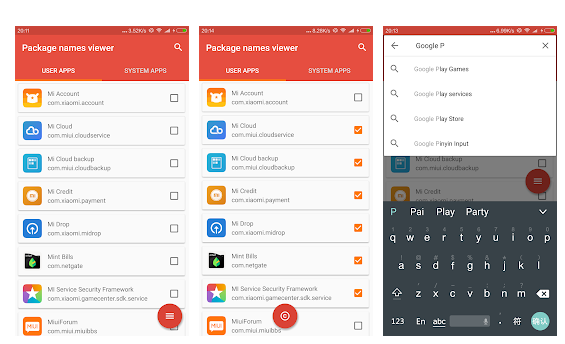

- Choisissez soigneusement vos appareils informatiques: Le travail à distance de ce point de vue est devenu extrêmement important. Le risque d'attaque à grande échelle augmente lorsque les employés utilisent leurs appareils personnels, tels que des ordinateurs ou des téléphones portables, à des fins professionnelles. Un logiciel de sécurité doit être installé sur tous les appareils et la connexion au réseau de l'entreprise doit être sécurisée.

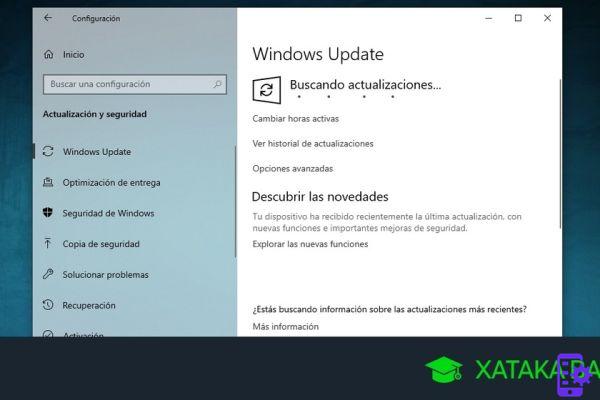

- Maintenir le logiciel à jour: Les pirates trouvent souvent des points d'entrée dans les applications, les systèmes d'exploitation et les solutions de sécurité, car ils surveillent et exploitent généralement la vulnérabilité de ceux-ci. L'une des meilleures mesures de protection consiste à toujours utiliser la dernière version de tout logiciel et à télécharger tous les correctifs possibles.

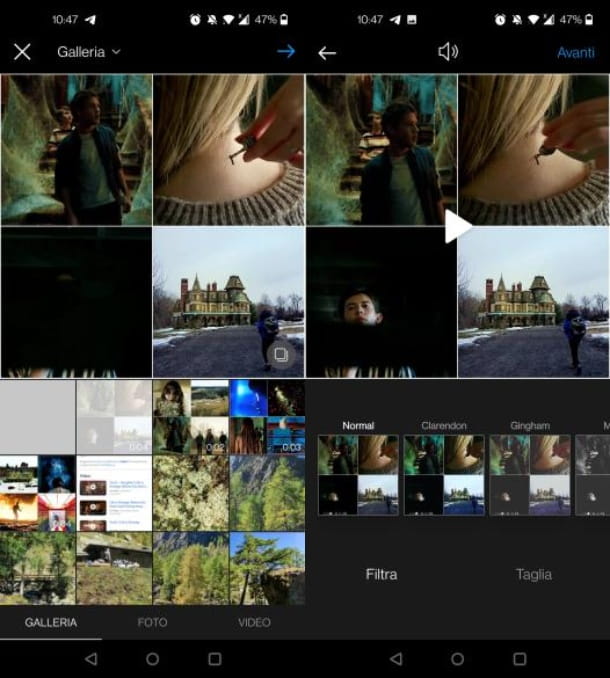

- Utiliser l'authentification multifacteur: L'authentification multifacteur est quelque chose que de nombreux utilisateurs connaissent déjà via leurs comptes bancaires en ligne. Un exemple, en effet, est l'utilisation du TAN (code d'accès à usage unique) via le téléphone mobile. C'est un système de plus en plus populaire dans le commerce électronique, qui vise à accroître la sécurité informatique. Ce faisant, il est devenu presque impossible pour les cybercriminels d'accéder au système malgré la connaissance du mot de passe.

KEENETIC Carrier (KN-1711) Routeur WiFi Mesh AC1200...

KEENETIC Carrier (KN-1711) Routeur WiFi Mesh AC1200...

- Conçu pour optimiser les connexions Internet en offrant fiabilité et continuité de la couverture Wi-Fi tout au long de ...

- Facile à installer et à gérer à distance via une application utilisateur intuitive et un assistant de configuration

- Streaming vidéo fluide UHD 4K